Symmetrisk kryptering

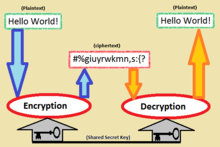

Symmetriska nyckelalgoritmer är en metod inom kryptografi. Det är när nycklarna för dekryptering och kryptering är exakt samma delade hemlighet. Du kan generera hemligheten slumpmässigt, eller från ett lösenord, eller genom ett hemligt nyckelutbytesförfarande som Diffie-Hellman.

Algoritmer med symmetriska nycklar är mycket viktiga eftersom de är snabbare på datorer än andra algoritmer med offentliga nycklar. I kryptografi med offentlig nyckel (asymmetrisk nyckelkryptografi) kan nyckeln för kryptering ges till allmänheten utan problem, och alla kan skicka hemliga meddelanden till dig. Nyckeln för kryptering är "öppen" eftersom den i praktiken inte kan användas för att få fram nyckeln för dekryptering. Detta är mycket användbart, men algoritmer för kryptografi med offentlig nyckel är mycket långsamma på datorer, så de används endast för att skicka en hemlig nyckel. Sedan används symmetriska nyckelalgoritmer för allt annat eftersom de är snabbare.

Det finns två typer av algoritmer med symmetriska nycklar, som kallas stream ciphers och block ciphers. Stream ciphers krypterar ett meddelande som en ström av bitar en i taget. Blockchiffer tar block av bitar, krypterar dem som en enda enhet och använder ibland svaret senare också. Block på 64 bitar har ofta använts, men moderna chiffrer som Advanced Encryption Standard använder 128-bitarsblock.

Exempel på populära symmetriska cyphers är Twofish, Serpent, AES (även kallad Rijndael), Blowfish, CAST5, RC4, TDES och IDEA.

Historiskt sett har vissa kryptoanalysmetoder utnyttjat symmetri, så symmetriska system var mindre säkra. Vissa attacker kallas "known-plaintext"-attacker, "chosen plaintext"-attacker, differentiellkryptoanalys och linjär kryptoanalys.

Andra termer för kryptering med symmetrisk nyckel är kryptering med hemlig nyckel, enkel nyckel, delad nyckel, en nyckel och slutligen kryptering med privat nyckel. Den sista termen har inte samma betydelse som termen privat nyckel har i kryptering med offentlig nyckel.

I en symmetrisk nyckelalgoritm är nyckeln som används för att kryptera samma som den som används för att dekryptera. Av denna anledning måste den hållas hemlig.

Symmetriska respektive asymmetriska algoritmer

Till skillnad från symmetriska algoritmer använder asymmetriska nyckelalgoritmer en annan nyckel för kryptering än för dekryptering. Det innebär att en användare som känner till krypteringsnyckeln för en asymmetrisk algoritm kan kryptera meddelanden, men kan inte beräkna dekrypteringsnyckeln och kan inte dekryptera meddelanden som krypterats med den nyckeln. Nedan följer en kort jämförelse av dessa två typer av algoritmer:

Hastighet

Algoritmer med symmetriska nycklar är i allmänhet mycket mindre beräkningskrävande än algoritmer med asymmetriska nycklar. I praktiken är asymmetriska nyckelalgoritmer vanligtvis hundratals till tusentals gånger långsammare än symmetriska nyckelalgoritmer.

Nyckelhantering

En nackdel med symmetriska nyckelalgoritmer är kravet på en delad hemlig nyckel, där båda parter har samma kopia i varje ände. För att garantera säker kommunikation mellan alla i en grupp på n personer behövs totalt n(n - 1)/2 nycklar, vilket är det totala antalet möjliga kommunikationskanaler. För att begränsa effekterna av en eventuell upptäckt av en kryptografisk angripare bör nycklarna bytas ut regelbundet och förvaras säkert under distributionen och i drift. Processen med att välja, distribuera och lagra nycklar kallas nyckelhantering och är svår att genomföra på ett tillförlitligt och säkert sätt.

Hybridkryptosystem

I moderna kryptosystem används både asymmetriska (offentliga nycklar) och symmetriska algoritmer för att dra nytta av det bästa av båda. Asymmetriska algoritmer används för att distribuera symmetriska nycklar i början av en session. När en symmetrisk nyckel är känd av alla parter i sessionen kan snabbare symmetriska nyckelalgoritmer som använder den nyckeln användas för att kryptera resten av sessionen. Detta förenklar problemet med nyckeldistribution, eftersom asymmetriska nycklar endast behöver distribueras autentiskt, medan symmetriska nycklar måste distribueras både autentiskt och konfidentiellt.

System som använder en sådan hybridmetod är SSL, PGP och GPG osv.

Relaterade sidor

- Asymmetriska nyckelalgoritmer

Frågor och svar

F: Vad är symmetriska nyckelalgoritmer?

S: Symmetriska nyckelalgoritmer är en metod inom kryptografi där nycklarna för dekryptering och kryptering är exakt samma delade hemlighet.

F: Hur kan man generera hemligheten?

S: Hemligheten kan genereras slumpmässigt, eller från ett lösenord, eller genom ett hemligt nyckelutbytesförfarande som Diffie-Hellman.

F: Varför är symmetriska nyckelalgoritmer viktiga?

S: Symmetriska nyckelalgoritmer är mycket viktiga eftersom de är snabbare på datorer än algoritmer med offentliga nycklar.

F: Vad är kryptografi med offentliga nycklar (kryptografi med asymmetriska nycklar)?

S: I kryptografi med offentlig nyckel (asymmetrisk nyckelkryptografi) kan nyckeln för kryptering utan problem ges till allmänheten, och alla kan skicka hemliga meddelanden till dig. Nyckeln för kryptering är "öppen" eftersom den i praktiken inte kan användas för att få fram nyckeln för dekryptering.

F: Vilka är de två typerna av symmetriska chiffer?

S: Två typer av symmetriska chiffer är strömchiffer och blockchiffer. Stream ciphers krypterar ett meddelande som en ström av bitar en i taget medan block ciphers tar block av bitar, krypterar dem som en enda enhet och använder ibland svaret senare också.

F: Vilken storlek på block använder moderna chiffrer?

S: Moderna chiffer som Advanced Encryption Standard använder 128-bitars block.

F: Vilka typer av attacker har använts för att utnyttja symmetri i historien?

S: I historien har vissa kryptoanalysmetoder utnyttjat symmetri så att symmetriska system var mindre säkra. Några attacker som har använts är attacker med känd klartext, attacker med vald klartext, differentiell kryptoanalys och linjär kryptoanalys.

Sök